Как защищать конфиденциальную информацию и как работать с ней

У каждого пользователя есть какая-то конфиденциальная информация, которую крайне нежелательно хранить в открытом виде: к компьютеру могут получить доступ посторонние, его могут украсть, да мало ли! Поэтому конфиденциальную информацию обязательно следует хранить в защищенном, запароленном виде.

У каждого пользователя есть какая-то конфиденциальная информация, которую крайне нежелательно хранить в открытом виде: к компьютеру могут получить доступ посторонние, его могут украсть, да мало ли! Поэтому конфиденциальную информацию обязательно следует хранить в защищенном, запароленном виде.

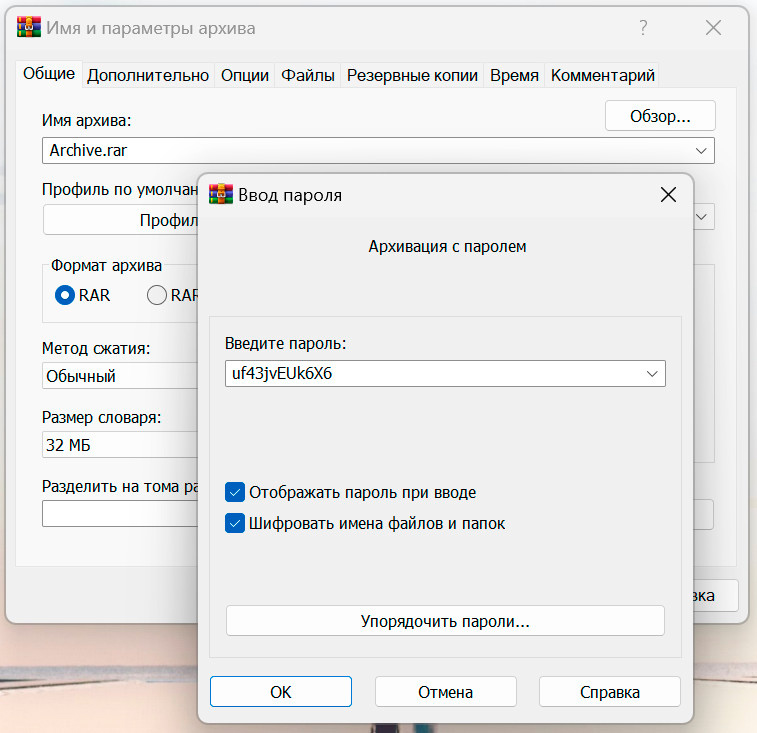

Если речь идет просто об архивах - с этим вообще нет никаких проблем: просто преобразуете соответствующую папку в запароленный архив, после архивирования саму папку удаляете - и всё, данные защищены. Например, WinRAR это умеет делать, а WinRAR - одна из лучших программ архивирования.

Но это что касается архивов. А если вам нужна надежная защита папки с оперативной информацией - такой, которая все время редактируется? И неважно, где эта папка находится: на ПК/ноутбуке или на внешнем носителе - флешке или внешнем диске.

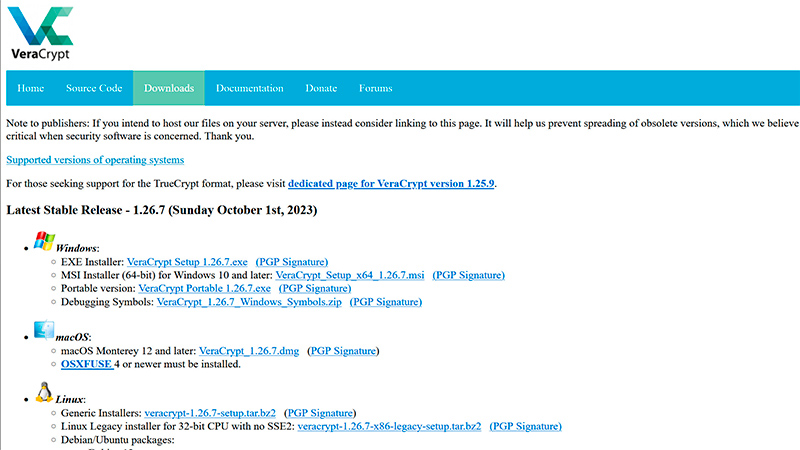

Вот тут на помощь приходит одна из лучших программ защиты конфиденциальных данных - VeraCrypt (это развитие некогда популярного проекта TrueCrypt).

Почему она считается одной из лучших? Во-первых, это программа с открытым кодом, то есть мы можем быть уверенными в том, что в нее не встроены бэкдоры - лазейки, через которые можно вскрывать защищенные этой программой файлы. Во-вторых, она существует под все платформы - Windows, macOS, Linux. В-третьих, разработчики этой программы продолжают над ней работать, увеличивая удобство и уровни защиты, и на официальном сайте программы постоянно появляются новые версии. Ну и, в-четвертых, это совершенно бесплатная программа, а если вы хотите оказать поддержку разработчикам, то это можно сделать донатом.

Давайте посмотрим, как программа устанавливается, как с ее помощью создать надежно защищенную папку любого желаемого размера, и как потом с этой папкой работать.

Инсталляция

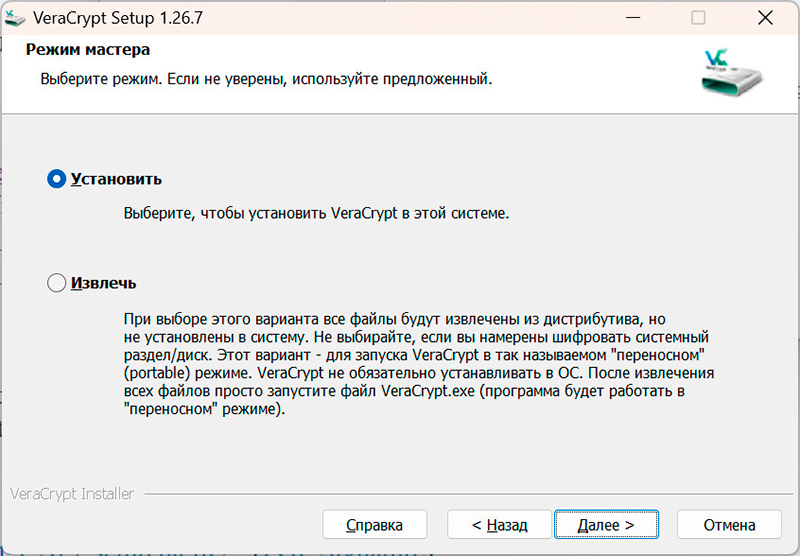

Скачиваем инсталлятор с официальной страницы проекта, устанавливаем. При инсталляции вам предложат выбрать вариант установки в систему или вариант portable, то есть переносной, без установки в системе.

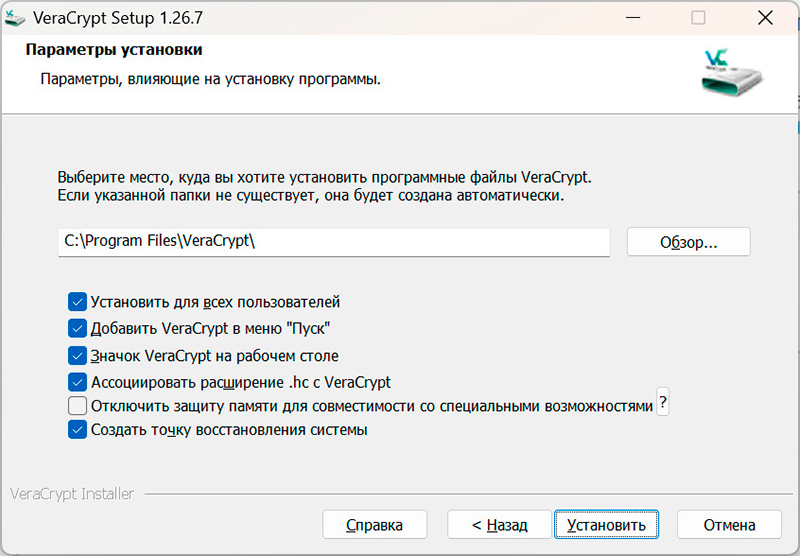

Запрашиваются опции установки - лучше всё оставить как есть.

Работа с программой

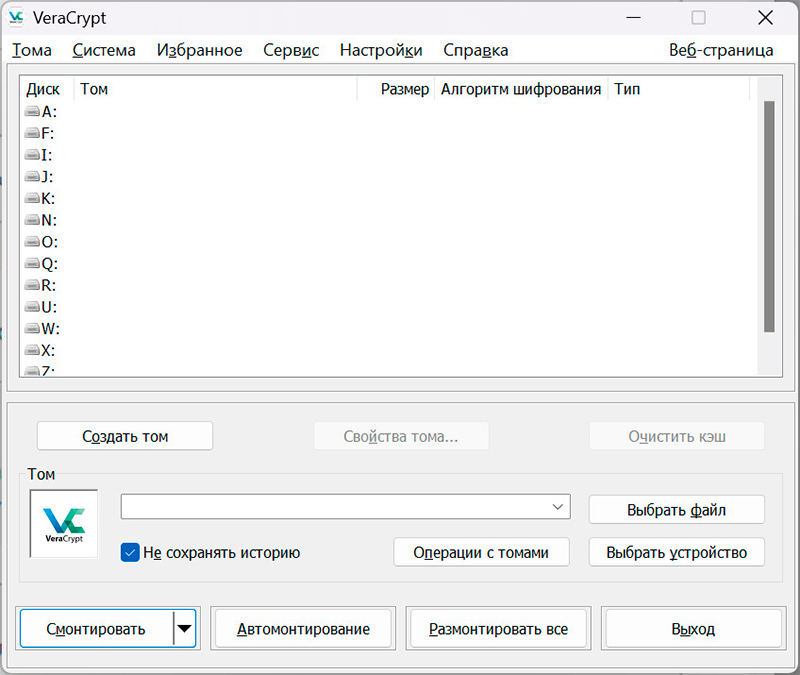

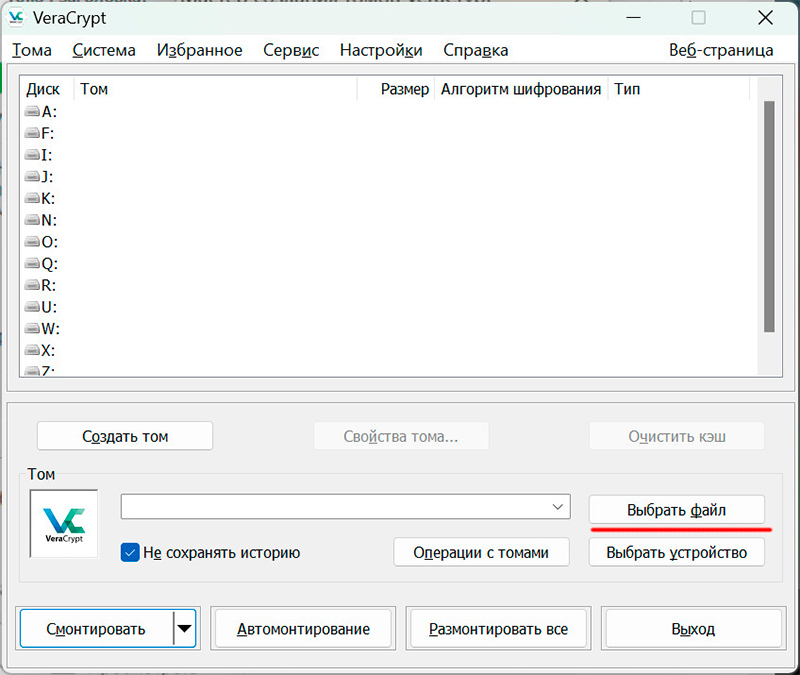

Окно запущенной программы VeraCrypt.

Что она умеет делать?

- создавать зашифрованные программные контейнеры, в которых можно хранить важные файлы и папки;

- шифровать логические разделы на дисках и целые диски, в том числе системный диск, а также внешние диски.

Нас в данном случае интересуют прежде всего программные контейнеры, которые по сути представляют собой отдельные файлы, и при открытии этого защищенного контейнера мы получаем, грубо говоря, папку, внутри которой может находиться множество самых разных файлов и вложенных папок разветвленной структуры.

И это работает следующим образом: с помощью VeraCrypt вы создаете защищенный файл нужного вам размера, и с этим файлом после расшифровки вы можете работать как с обычной папкой (а точнее - как с отдельным логическим диском), который закрывается (размонтируется) после того как вы закончили с ним работу.

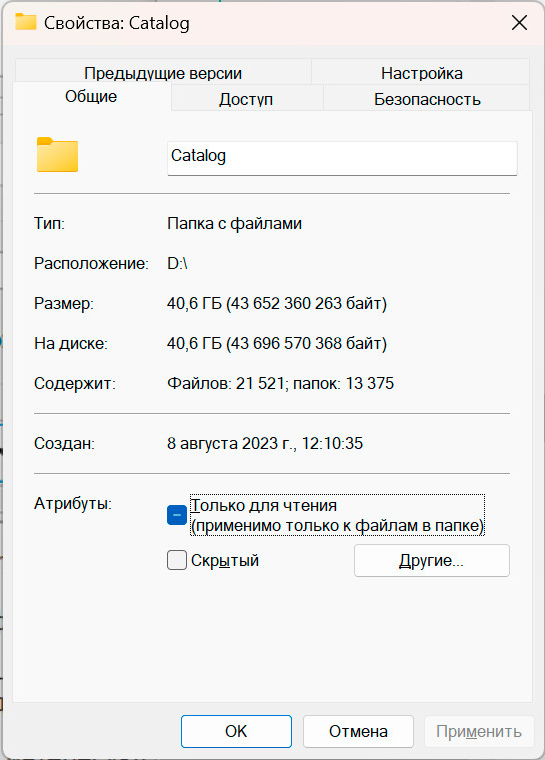

Например, у вас есть папка, в которой вы храните конфиденциальные данные, и вы не хотите хранить их в открытом виде. Чтобы узнать размер этой папки, в Проводнике Windows на папке нужно нажать правую кнопку мыши и вызвать "Свойства" - там будет реальный размер всей папки.

Ну, например, папка у вас занимает 20 ГБ, но вы понимаете, что нужно оставить запас еще где-то в 10 ГБ. (Запас не нужно определять очень точно, потому что вы в любой момент можете переделать контейнер на более емкий.)

То есть вам нужно создать защищенный контейнер размером в 30 ГБ (с запасом), чтобы поместить туда конфиденциальные данные для хранения в защищенном виде.

В меню VeraCrypt выбираем: "Тома - Создать новый том". Появляется мастер создания новых контейнеров.

В данном случае мы хотим создать зашифрованный файл-контейнер, так что выбираем опцию по умолчанию.

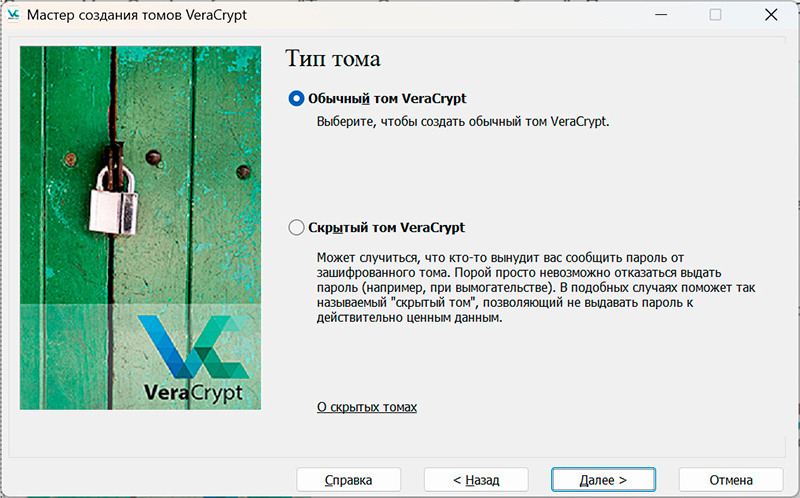

Дальше выбирается обычный или скрытый том - для большей безопасности.

Выбираем опцию по умолчанию - даже обычный том VeraCrypt достаточно защищен.

(При этом если речь идет об особо конфиденциальной информации, требующей особой защиты, вы можете создать так называемый скрытый том - это специальный том, который помещается внутри обычного тома VeraCrypt, и никто кроме вас не будет знать, что в обычном томе VeraCrypt есть еще и потайной раздел.)

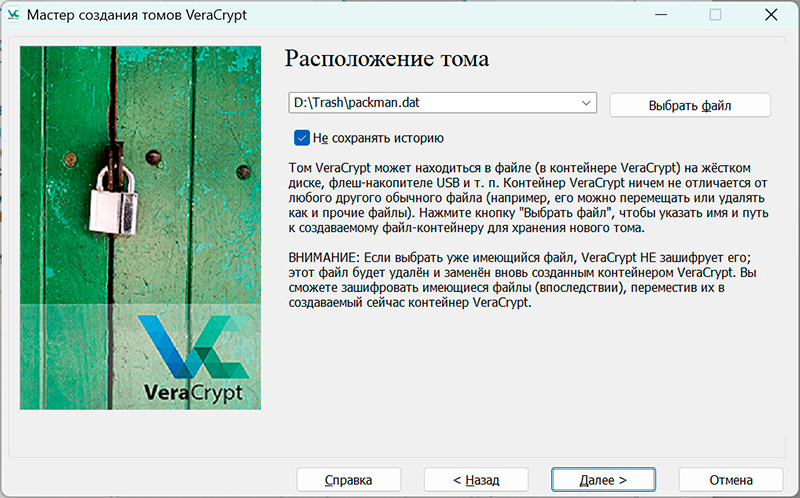

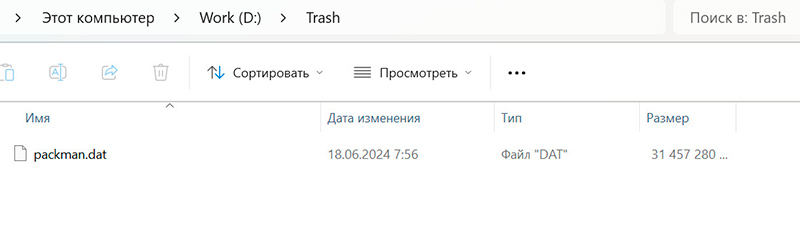

Далее выбираем расположение тома (файла): он может быть на логическом диске, на флешке, на внешнем диске, на NAS и так далее - где угодно, потому что это просто один файл. Для затруднения идентификации посторонними лучше задать папку с максимально безликим названием, типа "Всякий мусор", или же "Письма тещи" - сами придумайте, что будет максимально безлико, ну и файлу дать название из серии "packman.dat" или что-то в этом роде, потому что ни имя, ни расширение не играют никакой роли, они просто должны быть максимально безличными - никаких "Важные документы", "Конфиденциальные данные", "От этого зависит моя жизнь" и всё такое.

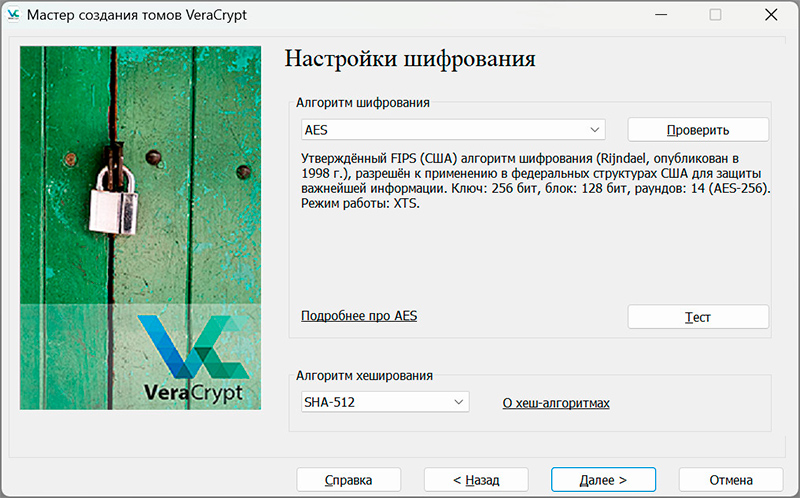

После этого выбираем настройки шифрования - тут лучше ничего не трогать, если не понимаете, о чем вообще речь. По умолчанию всё выбрано как надо.

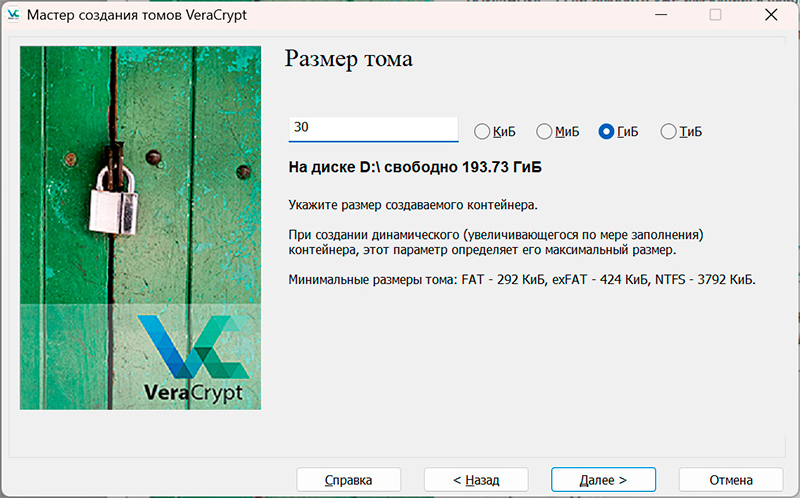

Важный момент - задание размера контейнера. Там всё удобно - задаете килобайты, мегабайты, гигабайты или терабайты (русский интерфейс - кривоватый, да, но мы это переживём), после чего указываем объем. На самом деле контейнер может иметь и динамический объем, увеличивающийся при заполнении, но лучше сразу определиться, какого размера этот контейнер будет и где будет храниться.

Я выбрал размер в 30 ГБ, как мы решили для теста.

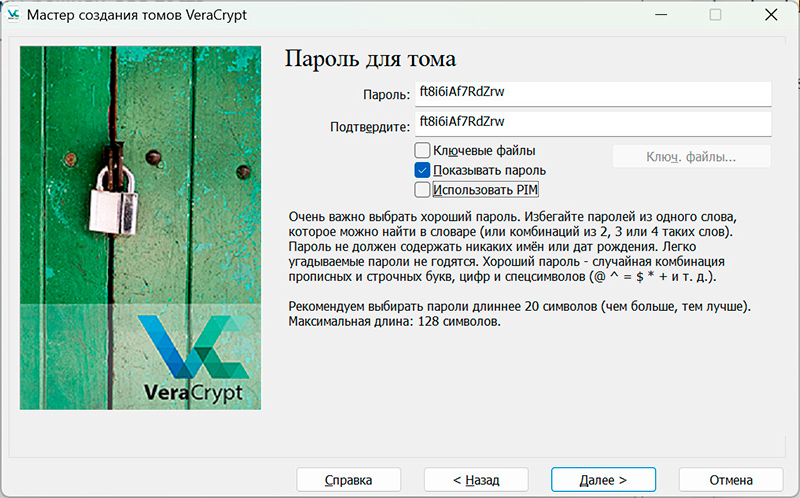

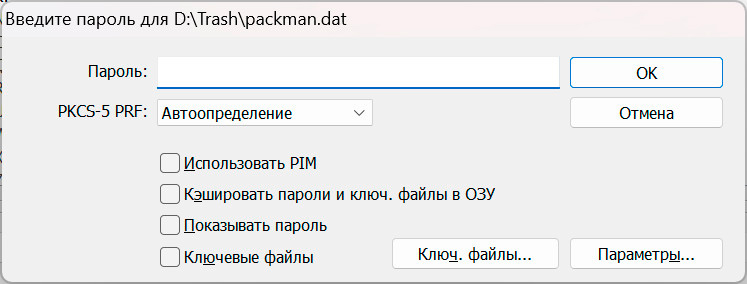

Следующий шаг - задание пароля. Понятно, что для защищенного контейнера пароль должен быть уникальным (который используется только для данного контейнера) и устойчивым. Он должен состоять не менее чем из 10-12 символов (а лучше из 14-16 символов), в нем не должны использоваться обычные слова, в нем обязательно нужно использовать символы в разных регистрах. Идеальный вариант - сгенерировать пароль с помощью генератора устойчивых паролей и сохранить его в менеджере паролей. (При этом само приложение VeraCrypt рекомендует использовать пароль не менее 20 символов.)

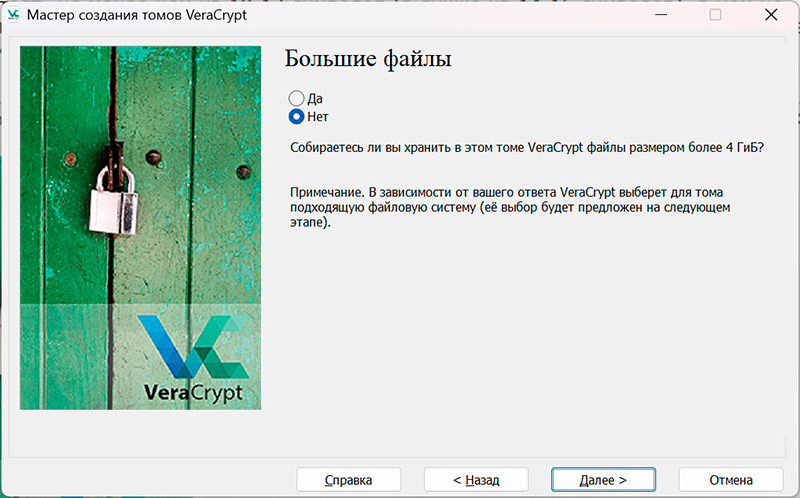

На следующем этапе нам задают вопрос, планируем ли мы хранить в этом контейнере файлы размером более 4 ГБ - это повлияет на выбор файловой системы для контейнера. Лучше выбрать "Да", а то мало ли, вдруг понадобится.

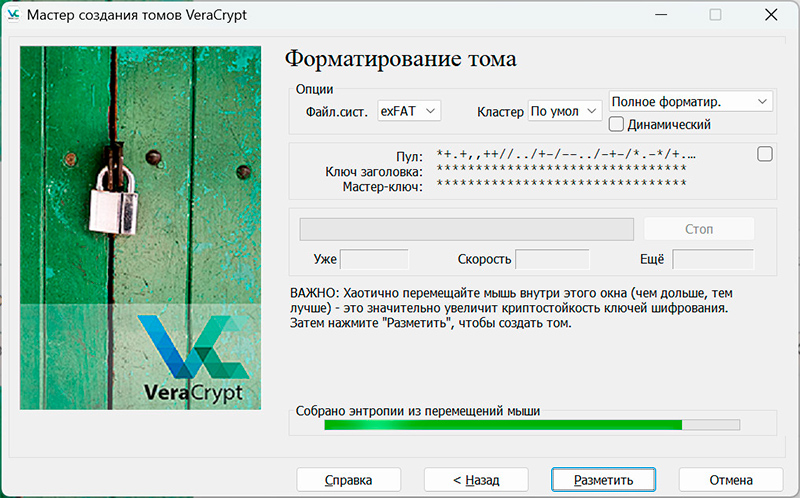

После этого появляется окно форматирования нашего контейнера, при этом прежде чем нажать кнопку "Разметить", вам нужно некоторое время хаотично перемещать курсор мыши внутри этого окна, пока индикатор внизу окна не станет зеленым - это нужно для повышения криптостойкости ключей шифрования.

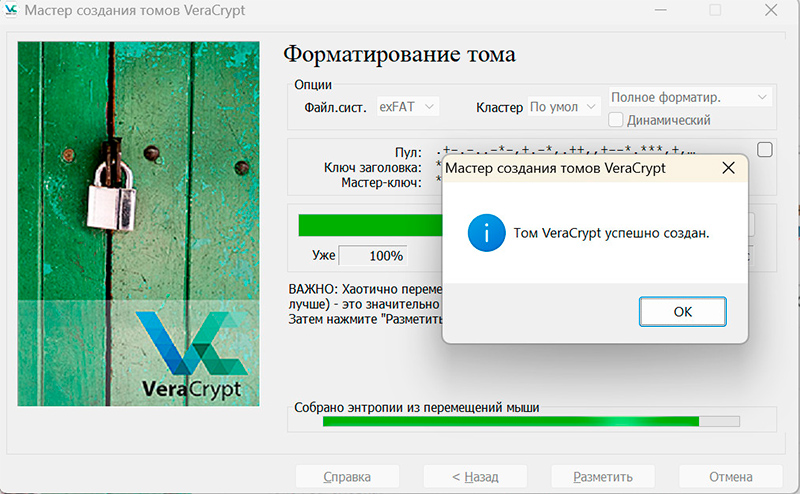

Когда индикатор станет зеленым, нажимаем "Разметить". Процесс форматирования идет очень быстро - со скоростью 2-3 ГБ в секунду, ну и по окончании VeraCrypt выдаст сообщение о том, что контейнер создан.

Этот контейнер представляет собой обычный файл, лежащий в том месте, которое вы выбрали при создании контейнера.

Этот файл спокойно можно куда-то перемещать, также его, конечно же, можно копировать, создавая таким образом страховочную копию ваших конфиденциальных данных. Имя файла спокойно можно менять - VeraCrypt к имени не привязывается.

Если вы хотите, чтобы по щелчку на этом файле автоматически запускалось приложение VeraCrypt, тогда файлу нужно дать расширение ".hc", с которым VeraCrypt ассоциируется в системе. Однако этим вы показываете посторонним, что данный файл - контейнер VeraCrypt.

Для максимальной маскировки этого контейнера, его можно поместить в какое-нибудь окружение - например, открыть на диске "С" папку Program Files, выбрать там папку часто используемой программы и переместить этот контейнер туда. В этом случае никто в жизни никогда не догадается, где лежит ваш защищенный контейнер.

Теперь о том, как этим пользоваться.

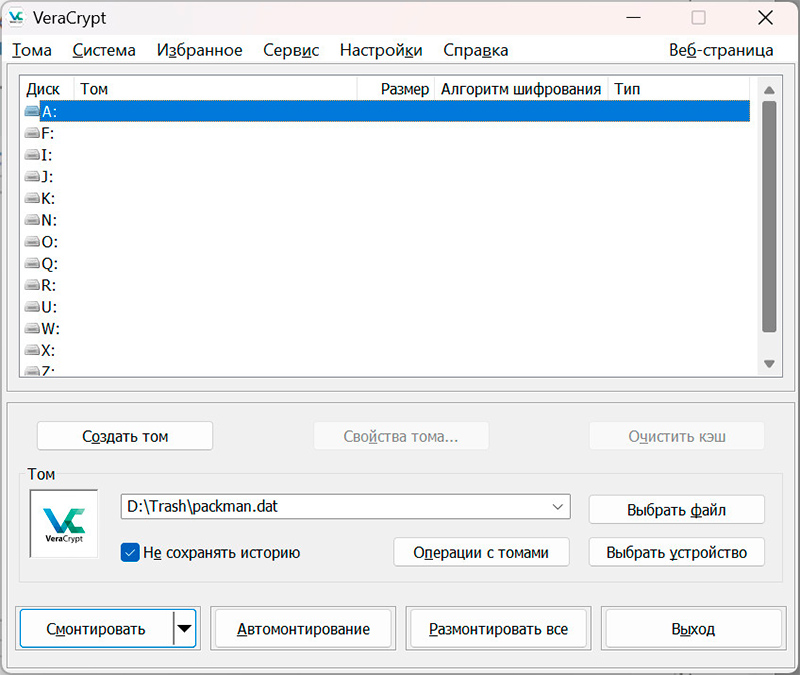

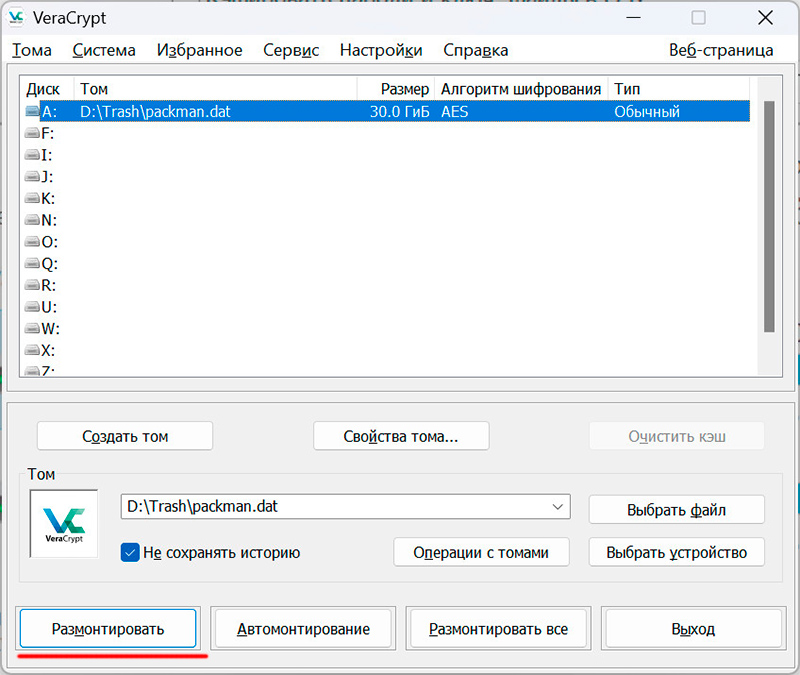

Запускаете программу VeraCrypt. Нажимаете на кнопку "Выбрать файл" и там выбираете файл контейнера: только вы знаете, где он находится и как называется.

После этого нужно выбрать незанятую букву диска - контейнер будет смонтирован как логический диск с выбранной буквой.

Нажимаете кнопку "Смонтировать" - у вас, разумеется, запросят пароль.

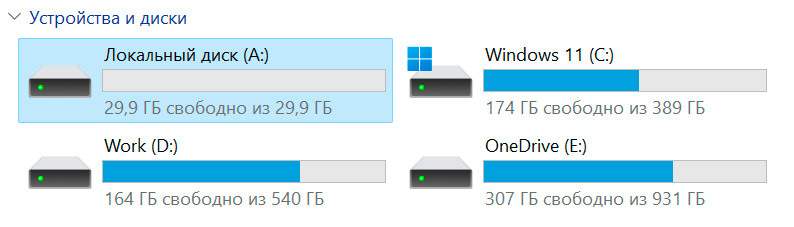

Если пароль введен правильно, то программе понадобится какое-то время на монтирование тома (обычно это занимает несколько секунд), после чего логический диск появится в системе. Я выбрал букву "А" - вот этот логический диск размером под 30 ГБ.

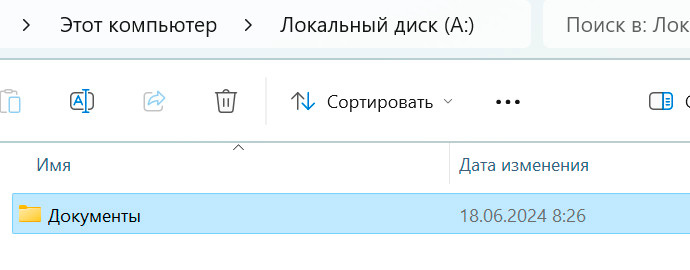

И вы с ним можете работать как с самым обычным диском - например, скопировать туда вашу папку "Документы", что я и сделал для теста.

Скопировали туда все что нужно, закончили работу с контейнером. Теперь, чтобы его снова закрыть, контейнер нужно размонтировать. В окне VeraCrypt показаны все ваши смонтированные контейнеры. Вы можете размонтировать сразу все - специальной кнопкой, - можете выбрать конкретный том и размонтировать его.

При следующем монтировании этого контейнера вы найдете все ваши файлы в том виде, в котором они были перед размонтированием.

То есть схема работы с защищенным контейнером строится очень просто: вы в VeraCrypt монтируете том с вашим контейнером, далее с ним работаете как с обычным диском, а когда работу закончили - том размонтировали, и он хранится защищенным.

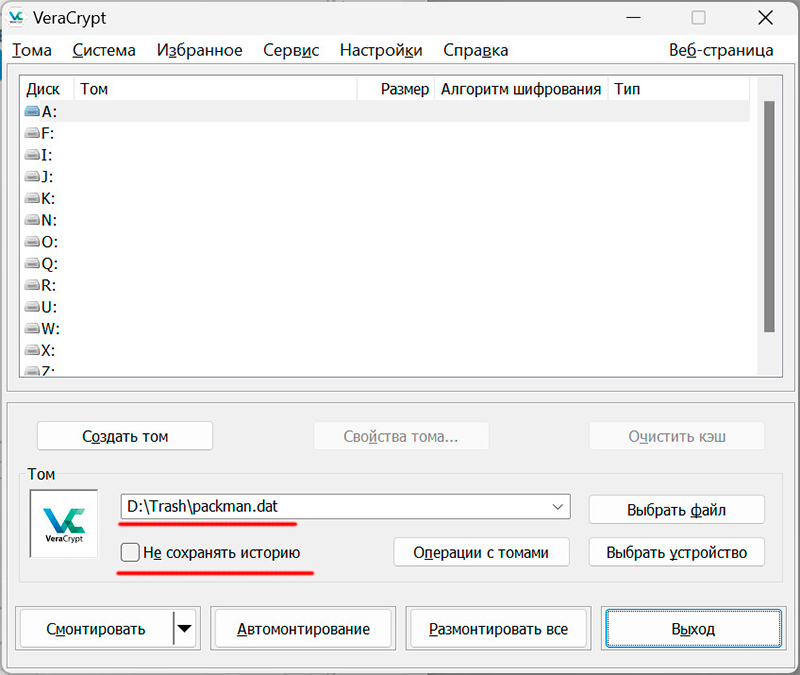

Тут сразу возникает два вопроса. Первый. Ну, хорошо, смонтировали том, поработали с ним, размонтировали. Но при следующем запуске VeraCrypt показывает имя нашего контейнера - и зачем тогда мы его прятали? Ну да, показывает. Потому что вы не отметили опцию "Не сохранять историю". Если ее отметить, то никакие имена контейнеров запоминаться не будут.

Второй вопрос. Предположим, мы поработали с нашим смонтированным томом, а потом в суете забыли его закрыть. Получается, что посторонний, севший за мой компьютер, получит доступ к моей конфиденциальной информации?

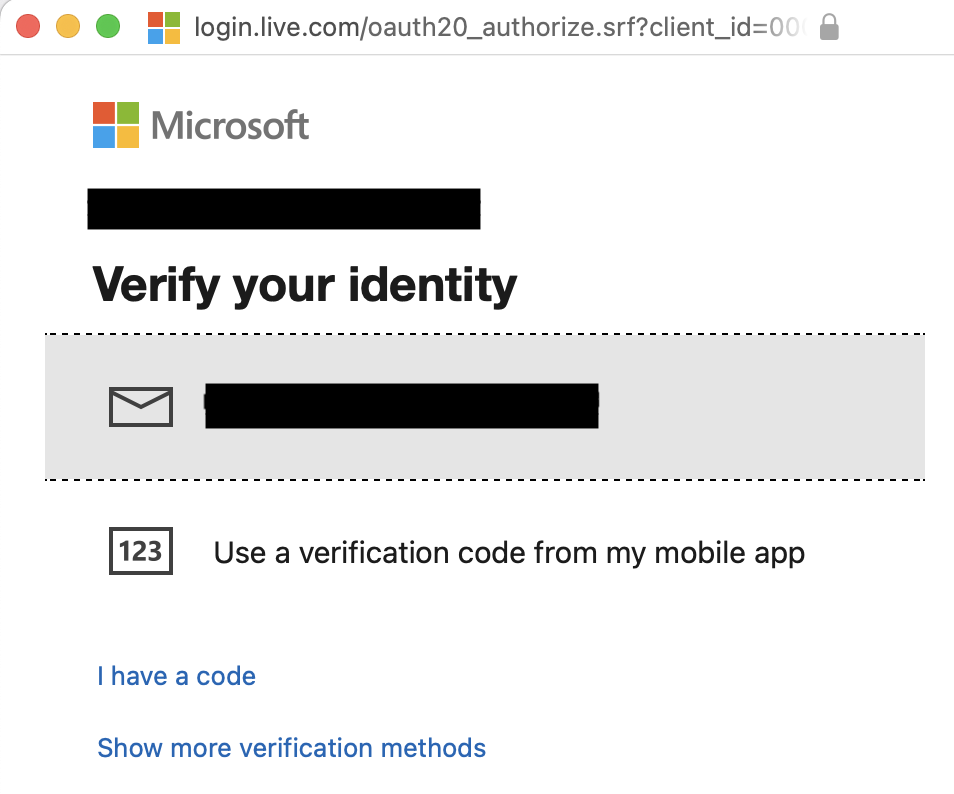

Ну да, если том смонтирован, то он выглядит как обычный логический диск. Но это уже ваша забота - так настроить компьютер, чтобы никто не мог войти туда под вашим пользователем. В Windows для этого полно средств идентификации и защиты. Да и самый простейший способ: если вам надо отойти от ПК, просто нажимаете Win+L - компьютер заблокируется и будет требовать пароль для входа.

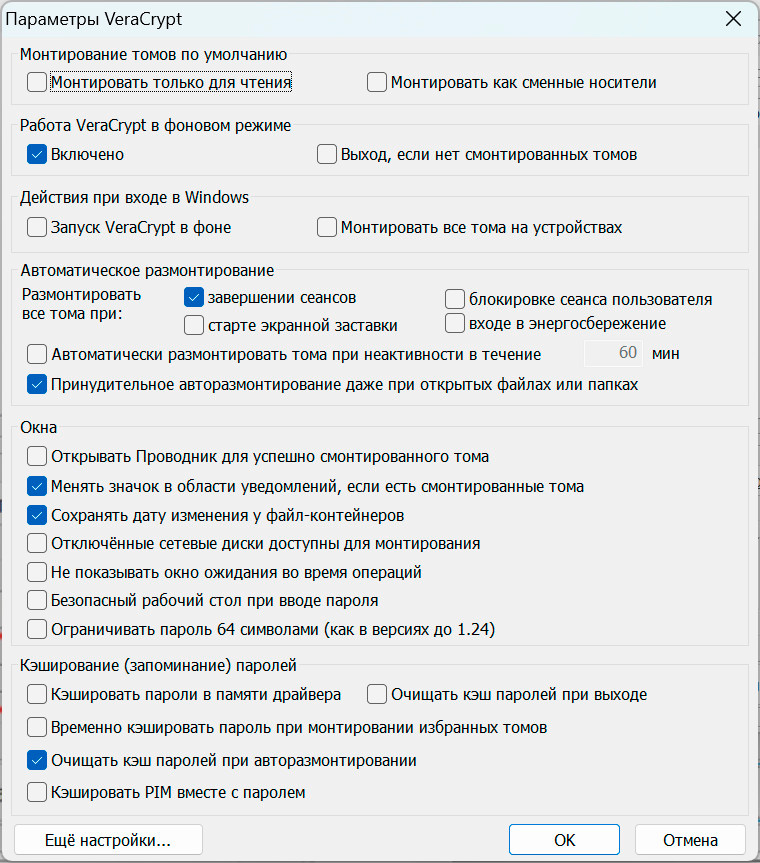

Второй важный момент - вы можете использовать авторазмонтирование тома. Давайте заглянем в "Настройки - Параметры" этого приложения. Видите пункт "Автоматически размонтировать тома при неактивности в течение"? Отмечаете эту настройку, задаете временной промежуток - например, 30 минут или 60 минут, и контейнеры будут автоматически размонтироваться, если вы ими не пользуетесь в течение какого-то времени. Также тут можно задавать автоматический запуск VeraCrypt и автоматическое монтирование всех ваших томов (разумеется, соответствующие пароли будут запрашиваться).

Ну и еще пара важных замечаний.

Защищенный контейнер - это обычный файл. Когда он подключен как том (смонтирован) - вы не сможете его удалить. Однако когда он размонтирован, то он с легкостью удаляется, и вам система не будет задавать никаких дополнительных вопросов из серии - действительно ли вы хотите его удалить. Поэтому делайте страховочные копии контейнера, они ведь хорошо защищены. Единственное - никогда не монтируйте копии для работы, иначе есть риск потерять какую-то информацию. Всегда работайте с основным контейнером, а копию (копии) храните просто для страховки и периодически обновляйте.

Если у вас очень большой контейнер - например, фотоальбом, который может занимать и терабайт, и больше, - то напрямую каждый раз копировать огромный файл - не очень хорошее решение. В этом случае просто монтируйте основной контейнер и его копию, и синхронизируйте копию пофайлово с помощью какой-нибудь удобной программы - это будет значительно быстрее.

И еще одно замечание. Если вы забудете пароль к контейнеру, то вы не сможете восстановить доступ к нему. Он закрывается паролем, без пароля он не откроется. Поэтому самый хороший вариант - сохранить этот пароль в менеджере паролей (в современном мире без менеджера паролей - вообще никуда) - так вы точно не потеряете доступ к вашему защищенному контейнеру.

Смешно и наивно. Если контейнер большой (>1 Гб), даже я его за 5 минут вычислю в Program Files при помощи windirstat или тотал коммандером. А если он более 10Гб, как в статье, то вообще пофиг где вы его спрячете и как назовете - он будет торчать, как баобаб среди чистого поля. Даже, если вы его попытаетесь спрятать среди больших файлов видео например, все равно найду. Ну т.е. контейнер от спеца на компе спрятать очень трудно. А дальше вообще все просто - в 99,99999% случаев достаточно помахать терморектальным криптоанализатором перед носом. Даже в розетку включать не надо.

Если контейнер маленький (до 100 мб), тогда его заныкать значительно проще.

Я бы переименовал его в hiberfil.sys и тем самым сильно бы затруднил первый этап идентификации - есть ли на компе контейнер вообще в принципе.

Ну или сделал зашифрованный раздел, но он палится через диспетчер дисков.

Вряд ли ты сможешь убедить тща майора, что "ой я забыл при разметке диска эту часть инициализировать, такой я лох"

Поэтому да, бэкапы контейнеров обязательны.

Всё устраивает.

Какие VeraCrypt преимущества по сравнению с TrueCrypt?

Только с моющим средством. Т.е. с переписыванием удалённых секторов. Самым параноидальным написать такую прогу можно самим, но и здесь ОС может держать копию файла.

Я её использую вместо почившего Ccleaner. Она умеет и вычищать без восстановления файлы-папки.

Тут смысл в том, чтоб защититься просто от каких-нибудь мошенников, хакеров и т.п., кто не имеет возможности на тебя воздействовать физически.

А еще наверно есть страны (ну я надеюсь), где услоные "силовики" не имеют права выбивать доступ к нужным данным грубой силой. Ну может там в Финляндии, или в Швейцарии какой-нибудь не принято пытать людей. Там можно тогда и шифрованием себя защитить от чего-нибудь.

Из того что бросилось в глаза, как айтишнику, но не (!) специалисту по безопасности и доступу к информации.

1. Размер контейнера - выдаёт себя сам, т.е. от случайного взгляда защитит, но при обследовании диска методично - он будет торчать как слон среди пигмеев.

2. Само наличие VeraCrypt может служить подсказкой, что на диске есть контейнеры.

3. Бэкап, бэкап и ещё раз бэкап, причём не только контейнера, но и БД менеджера паролей. И на съемные носители, ибо один шифровальщик и адьё.

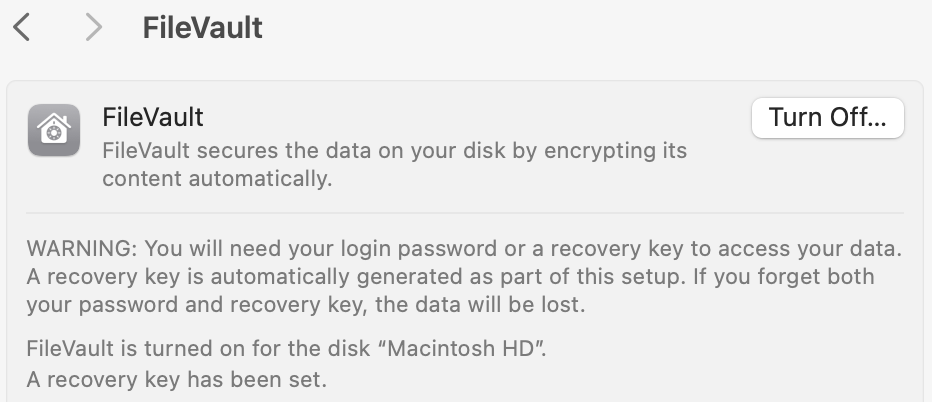

4. Авторазмонтирование - не защищает от экспозии временных файлов, например, редактор может хранить временную копию в профильной папке Temp, браузер может хранить кэш и сохранённые пароли в папке профиля, а не в контейнере и тд. Т.е. шифрование диска - в дополнение к контейнеру отнюдь не лишняя идея.

Кроме того, в VC есть функция обфускации ключа шифрования в памяти, что сильно затрудняет атаки, когда компьютер захватили включённым (но заблокированным) или выключенным, но в состоянии гибридного сна или гибернации.

1) c:\mydocuments.hc. Если узнать пароль и смонтировать этот контейнер, там внезапно обнаружатся сканы паспорта, СНИЛС и т. п.

2) 100500+ разных файлов и папок. Среди прочего там есть "\video\" с 50+ *.avi/*.mp4 и т. п.

Ну и каковы ваши действия? Если внезапно у вас бесконечное количество ресурсов, вы можете пытаться вручную пытаться монтировать все файлы или написать скрипт, который будет проверять сигнатуру, чтобы предположить, что данный avi на самом деле контейнер veracrypt.

В реальности с 90% вероятностью вы займетесь mydocuments.hc, потому что у вас в очереди на проверку еще 10 устройств, а начальство орет "срочно!".

Просто натравливаете их на диск C и они сами вам скажут где контейнер, а где 100500 фоток

Ну и каковы ваши действия?

Работает очень даже хорошо.

Тогда, просто для сравнения: список 80+ приложений, которые делают где-то тоже самое, со сравнением характеристик (много с открытым кодом).

Ведь VeraCrypt стал фактически "золотым стандартом", благодаря кроссплатформенности, надежности, открытому коду и бесплатности.

Особенно если это ноутбук

И современное железо уже давно имеет сопроцессор шифрования типа T2 для маков или AES-NI инструкции еще с 6 поколения Intel

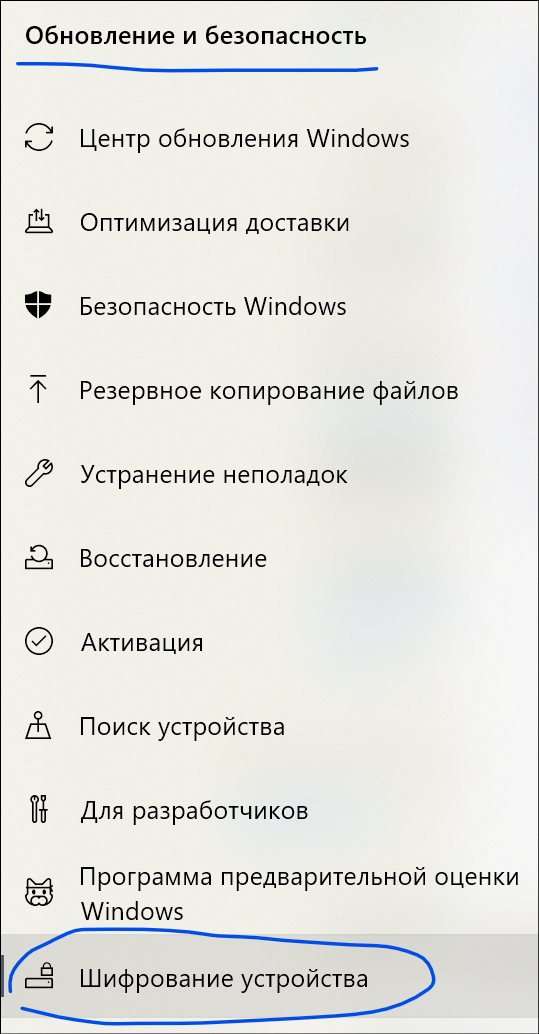

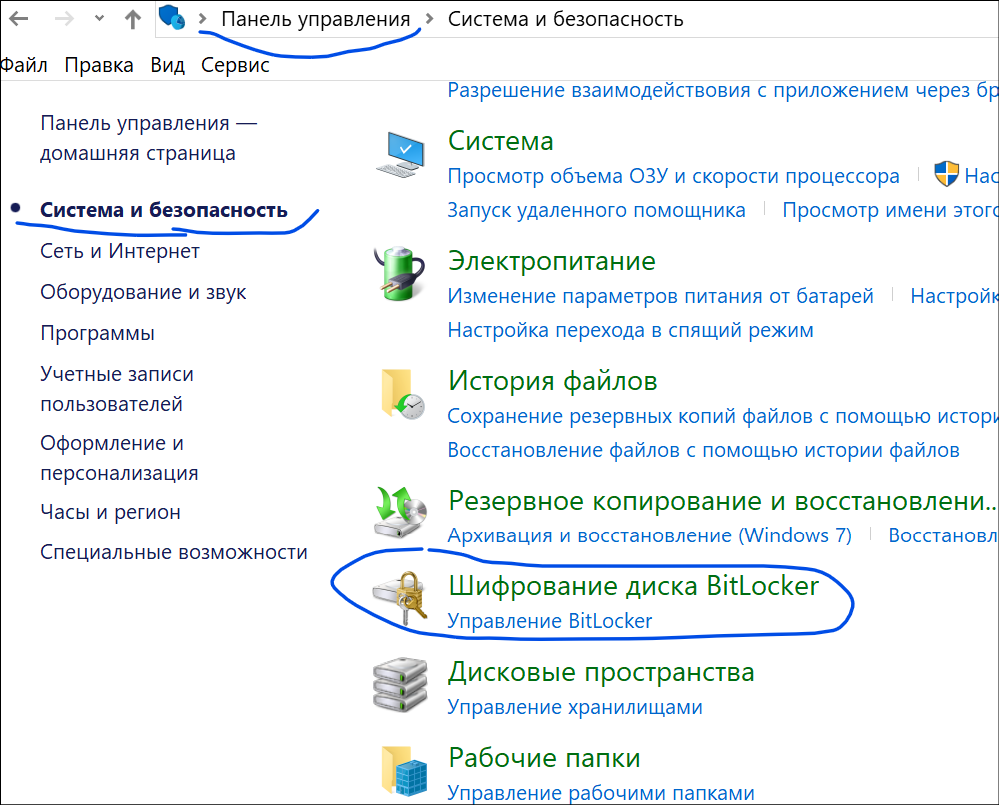

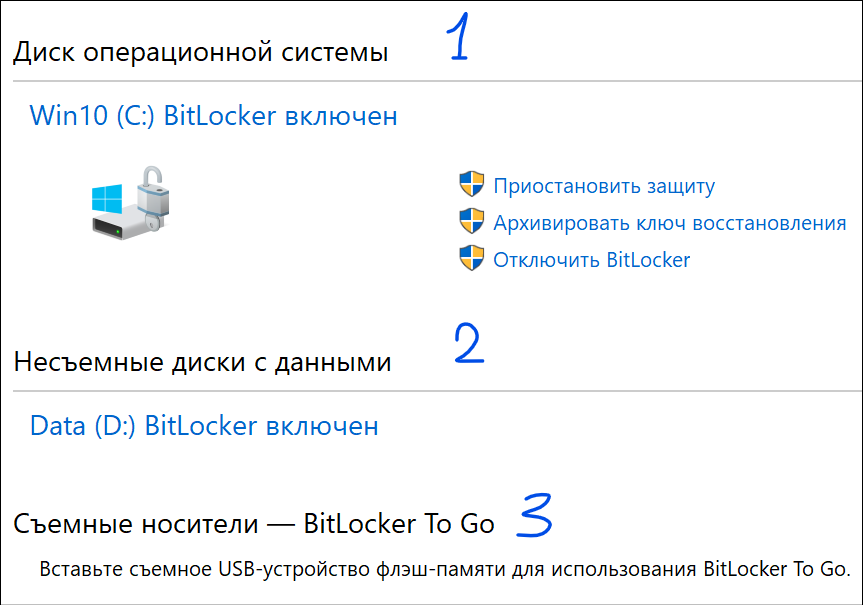

В PRO версиях это делается из настроек. В Home из настроек не получится. Но есть команды PowerShell.

Get-BitLockerVolume -MountPoint "C:"

Подробнее об условиях и возможностях см. Управление автоматическим шифрованием в домашних изданиях

А ниже показано как это выглядит в ПРО версиях Вин10.

Вводишь "ромашка" - том монтируется.

Вводишь "одуванчик" - содержимое убивается без возможности восстановления.

Но, собственно, к технической защите данных это отношения не имеет.

Ну а если реально заинтересовались службы, где есть спецы по криптовзлому - то первое что такие делают - клонирование диска и работа с клоном клона, а не с оригиналом.

TrueCrypt 7.2 — 28 мая 2014 года. Официального списка изменений нет. Это последняя версия, она поддерживает только дешифрование данных, возможность шифрования удалена. Добавлены предупреждения о том, что TrueCrypt небезопасен. Сайт и программа настоятельно рекомендуют переходить на BitLocker. Вероятные причины — взлом или давление на разработчиков. Предыдущие версии — по-прежнему рабочие и нескомпрометированные. Переход на BitLocker считается менее безопасным ввиду его закрытого исходного кода. Поскольку авторы TrueCrypt всегда высмеивали безопасность BitLocker, такой совет многие восприняли как свидетельство канарейки, то есть намёк на неискренность собственных слов и попытку сказать нечто важное через молчание[8].

Ну т.е. SSL HeartBleed был внесён как ошибка (или намеренно) в 2012 году, а обнаружен два года спустя. Просто потому, что для неспециалиста он выглядел как разумная модификация.

Поэтому открытый код не панацея. Но да, скорее именно бэкдоров нет, но могут быть уязвимости снижающие уровень защиты

Ну и да - если к архиву rar забыл пароль, то лучше даже не пытаться восстановить. Смириться с потерей.

END USER LICENSE AGREEMENT

The following agreement regarding RAR (and its Windows version - WinRAR)

archiver - referred to as "software" - is made between win.rar GmbH -

referred to as "licensor" - and anyone who is installing, accessing

or in any other way using the software - referred to as "user".

1. The author and holder of the copyright of the software is

Alexander L. Roshal. The licensor and as such issuer of the license

and bearer of the worldwide exclusive usage rights including the rights

to reproduce, distribute and make the software available to the public

in any form is win.rar GmbH, Marienstr. 12, 10117 Berlin, Germany.

2. The software is distributed as try before you buy. This means that

anyone may use the software during a test period of a maximum of 40 days

at no charge. Following this test period, the user must purchase

a license to continue using the software.